客户端证书认证机制

快速分类速查 架构成熟 应用广泛 建置成本低 用户端证书设定 证书建置设定教学

在二十一世纪的现在,人们可透过互联网完成很多以前只能自己亲自跑一趟的事情,例如:上银行理财、转帐、购物、缴水电瓦斯费、缴税、老板发薪水、学生排队注册选课等等。虽然生活着实方便许多,但是我们知道谁是幕后功臣吗?答案是:完备的线上用户端认证机制成就了线上的交易。否则,对方凭着什么来相信“我们”是“我们”呢?

一般来说,业界中使用的认证方式分三大类:

1. 只有被授权者或使用者本人才知道的密码字串,例如:dwo1yK83t2zC。复杂度越高虽然越难记住但是不易被猜安全度越高。

2. 只有被授权者或使用者本人才使用的电子证书,例如:用户端的 TLS 证书。由服务器所发出的使用者专属TLS证书档案,可储存在应用程式里、作业系统中、USB 硬件安全容器。只要服务器及应用程式支援,安全又好用。

3. 只有被授权者或使用者本人才拥有的私人特征,例如:指纹,视网膜,声纹。将上述的特征透过扫瞄并以数字方式储存方便未来身份验证之用。价格不斐。

经过深思熟虑之后,EVO 决定提供架构成熟、应用广泛、建置本本低的“双因素认证”或“ 双因认证”(Two-factor authentication, TFA, T-FA 或 2FA) 机制。双因素?哪两个呢?一个是密码,另一个是用户端证书

除了密码之外,为何多了一个证书呢?密码不论再怎样复杂,还是有人可以以超强的记忆力背下来。但是 TLS 证书的内容则是跟一小篇文章一样多的文字,被硬背下来的机率接近于零。从资安的角度来看,着实安全许多。

1. 强度够强的密码(软件式的验证条件):EVO 内建“自动密码产生”功能,。能产生大小写英文字母、数字、符号所组合成的密码。建议邮件管理者规范使用者在登入时输入这类的复杂密码。就算是有骇客使用猜密码战术也不能轻易猜中。一旦猜测次数达到一个频率时就会遭到 EVO 的“禁止猜密码者 IP 地址”功能封锁。

2. 用户端证书认证机制(硬件式的验证条件):EVO 内建的 CA (Certificate Authority) 发出符合 PKCS#12 格式的证书。此证书可放置于符合 PKCS#11 规范的容器中,例如: USB Key、Smartcard、Windows Certificate STORE、Security Token 等等。上述的 PKCS#11 和 PKCS#12 (公钥加密规范)是由 RSA Laboratories 研发出来的跨平台加密机制规范。

1. 双因素认证在我们的日常生活中已经被广泛应用,只是我们没有太去注意。例如:

Ⅰ. 我们去自动提款机提款时,第一个要素是“密码”,第二个要素是“晶片提款卡”。晶片上含有与银行加密机制交涉的证书。

Ⅱ. 信用卡,我们在购物刷卡时,除了签名之外,信用卡背后的条码内也含有认证信息。

Ⅲ. 就连近年来政府提倡的自然人证书让我们能够在政府机关的网站上报税或查询私人资料,也是必须输入密码和读卡机读入自然人证书的晶片资料。

Ⅳ. 电影“不可能的任务”中,经典的 CIA 窃取资料的桥段中,密码、视网膜、声纹、感应卡都用上了,堪称为安全性极高的环境。当然啦~ 汤姆.克鲁斯还是“不意外”地完成了该任务。

2. 不仅仅如此,各位看到很多跨国公司来台的白领走在路上时,胸前也挂了一个像大姆哥之类的 USB 装置。大家不要以为那只是一般的记忆体而已。实际上,那是该公司发给员工的身份识别的证书装置。他们在与公司作连线时,一定都会将 USB Key 插入电脑或是从 USB Key 上面的小荧幕中读取一个与公司服务器同步的数字串。另外再加上一组复杂的密码字串。以达到安全的帐户登入。

3. 在二十一世纪里,电子邮件所扮演的角色越来越吃紧,因为越来越多的信息是透过电子邮件来传输。这也代表越来越多重要与私密的资料也会经由此类管道在流通。我们不得不对先做好防护措施。让骇客光有密码也无可奈何,因为他也需要属于该帐号的 TLS 证书。

1. 请多加利用“使用者帐户编辑”的“自动产生密码”产生复杂度够高的密码。

2. EVO 内建的 CA 帮您产生证书档案 info.p12 。不用大费周章去兜证书建置机制。您需要考量的只有将用户端证书放在哪里?

EVO邮件服务器专属的用户端证书(TLS client certificate)可存放在下面的环境中:

1. 将证书放在内建于用户端邮件软件的证书容器内,例如:Thunderbird 的“安全模组与装置”或 Opera 的“证书管理员”或 Mac OS X 的 Keychain Manager(目前 Outlook 2010 的“信任中心”尚不支援这种功能)。换句话说,若是将证书资料放置于这类型的证书容器内,使用者只能于该定点使用证书登入。但是请注意邮件软件可能有汇出的功能。虽然方便使用者在他处再次汇入同一证书,在安全性上仍得留意非合法的汇入及汇出。

2. USB security token(USB安全装置),例如:Aladdin 的 eToken PRO 或是 SafeNet iKey 2032。将证书档案汇入 USB security token 的优点是 info.p12 证书档案内的私密金钥一经汇入皆不得汇出。与 1. 的邮件软件内建的证书容器比较之下,相对安全。目前仅 Thunderbird 支援USB安全装置的证书认证模式。目前市场上的品牌不多,CP 值高的属 eToken PRO 及 iKey 2032,单支价格约新台币一千五百以下,量大另有折扣。另外,此两种型号支援到 EVO 支援的 2048 位元RSA非对称加密演算法。

建立 TLS 证书身份验证登入之前的须知:

1. 目前,Thunderbird 9 邮件软件只能在 IMAP 下支援“TLS 证书 Only”的登入方式(AUTHENTICATE EXTERNAL)。POP3下以 TLS 证书登入 的模式皆需要同时搭配密码输入,此外 Opera IMAP,Opera POP3 尽管以证书登入但仍须输入帐户与密码,但EVO已经领先内建支援POP3的AUTH EXTERNAL SASL方式。

2. 目前,Mac OS X 的 Apple MAIL 软件可以完美支援 IMAP 以及 POP3 以TLS证书登入(外部认证),使用 AUTHENTICATE EXTERNAL & AUTH EXTERNAL 指令。

3. TLS 证书认证只支援 ACAP, IMAP, POP3 模式,目前 RFC 尚无定义支援在 SMTP 上的 TLS 证书身份验证。

4. 建议在“使用者帐户编辑”的“登入认证方式”的预设值为“密码或 TLS 证书”以符合与大部分邮件软件的相容度。

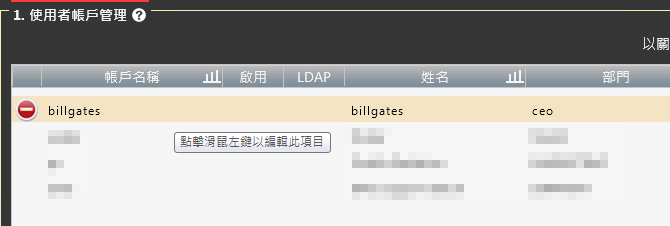

1. 请到“帐户”中的“使用者帐户管理列表”中,选择适用于用户端证书登入的使用者,点击鼠标左键进入“使用者帐户编辑”。

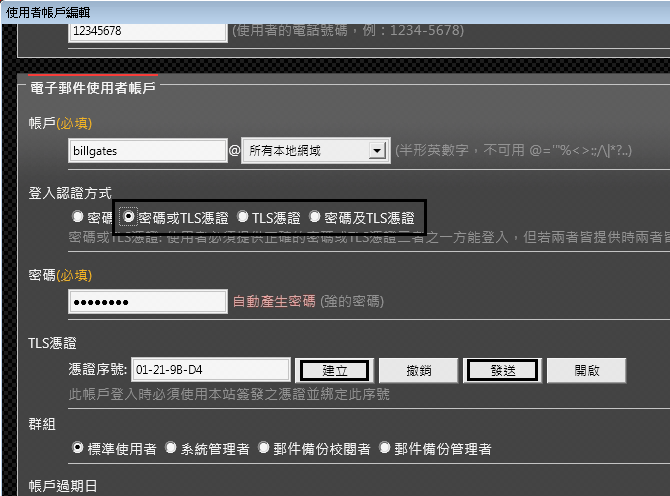

2. 在“使用者帐户编辑”的画面中,下拉至“电子邮件使用者帐户 → 登入认证方式”,选择“密码或 TLS 证书”(建议使用此种方式以维持相容性)、“TLS 证书”、“密码及 TLS 证书”。

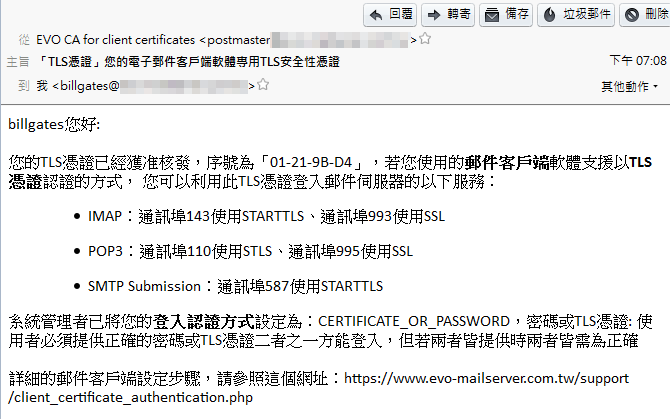

3. 同时,在“使用者帐户编辑”的“TLS 证书”项目中,先点击“建立”,然后点击“发送”。此时,用户端证书会透过电子邮件的方式发送至使用者的电子邮件信箱中。所发的证书序号皆以上方画面中的“证书序号”显示的为准。因此,若使用者无法登入时,请确认该序号和用户端邮件软件中的证书序号是一致的。

4. 此时,EVO 上的部分已经完成,请到用户端的电脑并参考下方的教学动画做后续设定。

2. Thunderbird 使用 Aladdin eToken PRO / SafeNet iKey 2032

4. Apple MAIL 使用 Mac OS X 作业系统内建 Keychain (钥匙圈)证书容器

5. Apple MAIL 使用 Aladdin eToken PRO / SafeNet iKey 2032

用户端证书在用户端完成设定之后,基于安全理由,请务必将内含用户端 TLS 证书的通知信删除;另外,请将已经另存新档的 TLS 档案开启后“删除内容”后,“储存”,再将该档案予以“删除”,如此可防止有心人士将该档案反删除并做他用。